1. Qu'est-ce que Syslog ?

Si vous vous demandez comment fonctionne Syslog avec des équipements Cisco vous êtes au bon endroit.

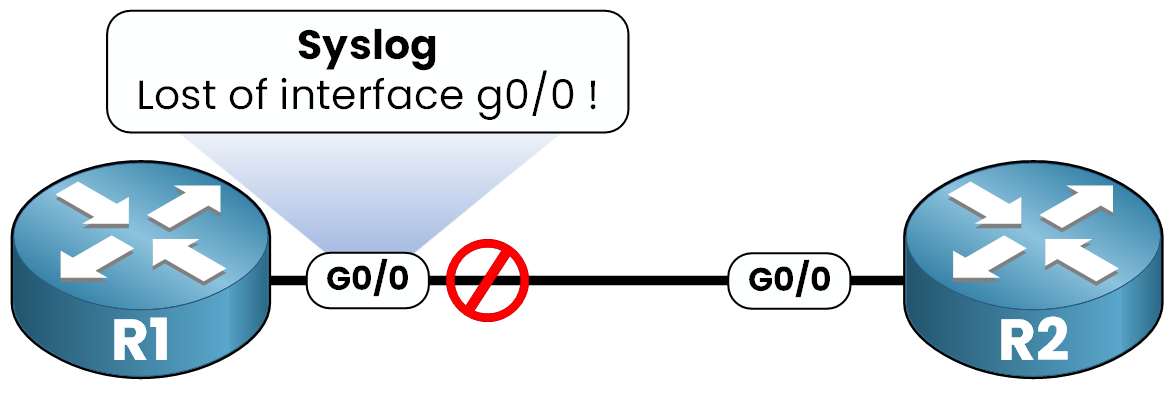

Imaginez que vous gérez un réseau et qu'un interface de votre routeur tombe en panne. Comment faites-vous pour en identifier la cause ?

C'est là que le protocole SYSLOG peut vous aider ! Il s'agit d'un protocole standardisé utilisé par les dispositifs de réseau tels que les routeurs et les commutateurs pour envoyer des mises à jour de statut et des alertes.

Si une interface tombe en panne sur notre routeur R1, SYSLOG génère immédiatement un message comme celui-ci :

R1#

%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to downCe message vous indique que l'interface n'est plus opérationnelle !

2. Stockage des messages Syslog

Lorsqu'un appareil Cisco détecte un événement, tel qu'une interface qui tombe en panne, il génère un message SYSLOG. Ce message peut être envoyé à différentes destinations, en fonction de la configuration de l'appareil.

Examinons chaque méthode de journalisation et comment elle se comporte en pratique.

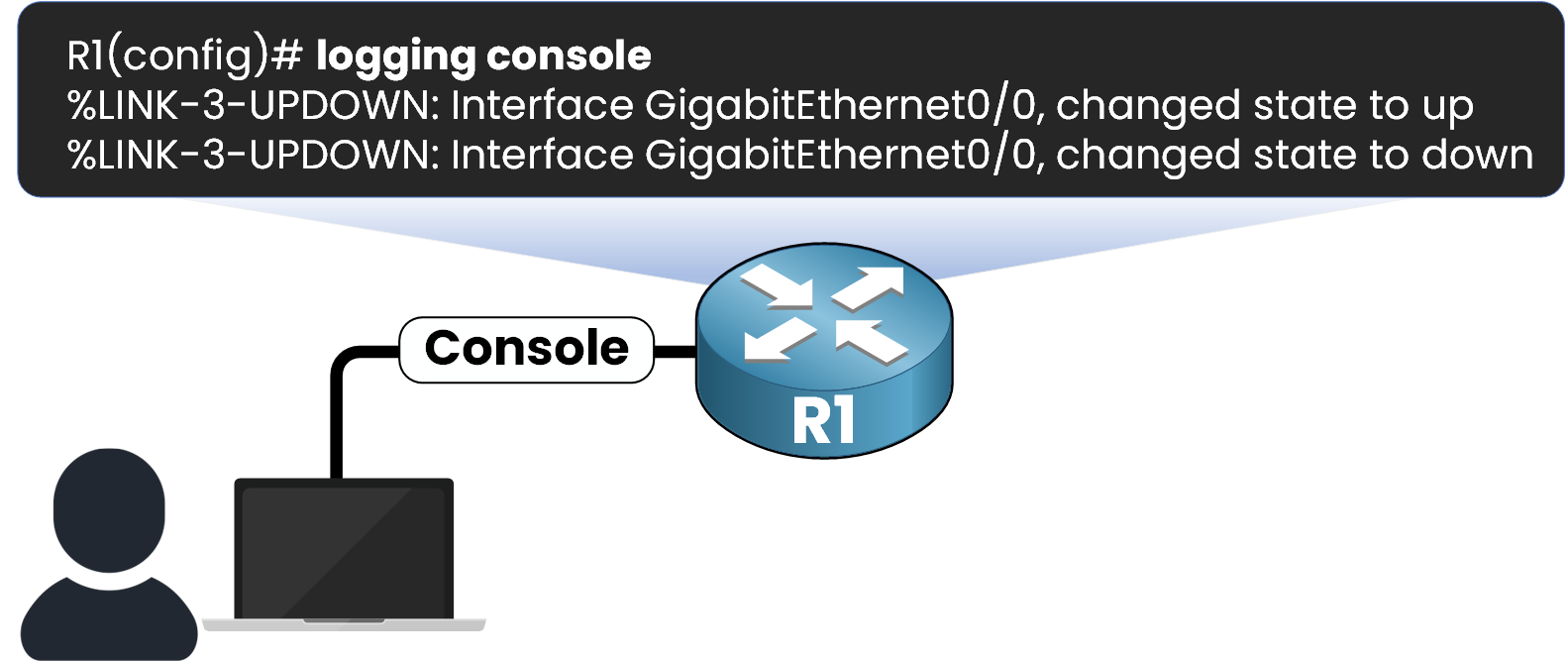

Console Logging

Lorsque vous êtes physiquement connecté au routeur via le port de console, les messages SYSLOG sont affichés en temps réel sur votre terminal.

Ce type d'enregistrement est activé par défaut et est idéal pour le dépannage local lors de la configuration initiale. La commande logging console peut être utilisée dans le cas où le logging console est désactivé !

Mais permettez-moi de vous dire que si la session est fermée ou si l'appareil redémarre, tous les journaux sont perdus...

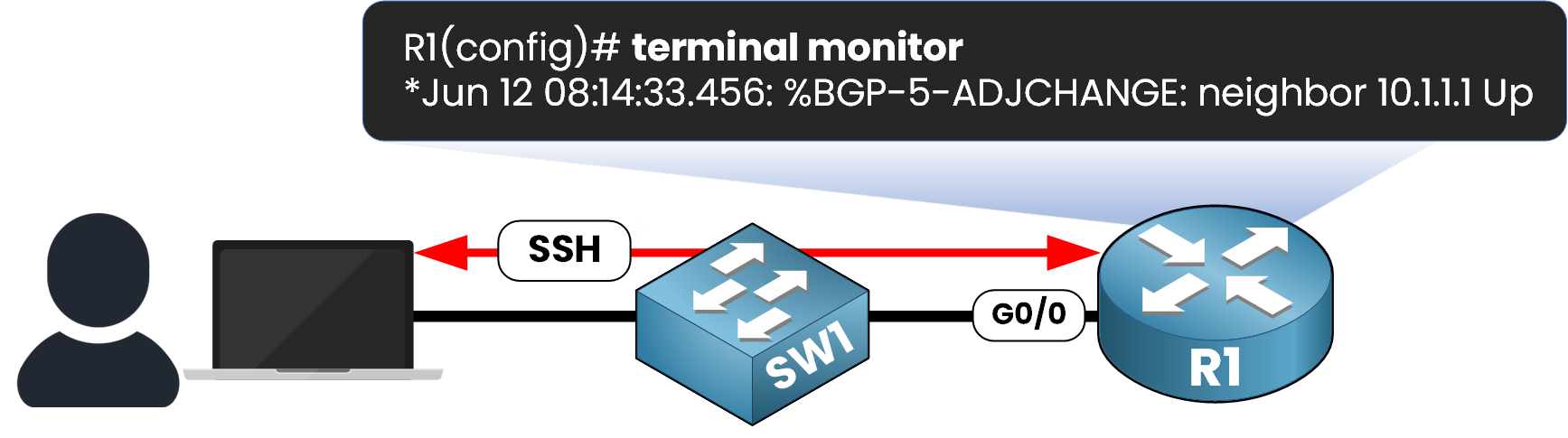

Terminal Logging (Telnet/SSH)

Lors d'une connexion à distance via SSH ou Telnet, les messages SYSLOG ne sont pas affichés par défaut. Pour les voir, vous devez explicitement activer la journalisation en temps réel de votre session à l'aide de la commande terminal monitor.

Cette commande n'affecte que la session en cours et doit être réintroduite si vous vous reconnectez à l'appareil.

Buffered Logging (RAM)

La journalisation en mémoire tampon permet de stocker temporairement les messages de journalisation dans la mémoire vive.

Cela signifie que vous pouvez les consulter même après qu'un événement s'est produit, tant que l'appareil n'a pas redémarré.

Vous pouvez choisir la quantité de mémoire à allouer à la journalisation.

Je vais vous montrer comment configurer la journalisation en mémoire tampon :

R1(config)# logging buffered ?

<0-7> Logging severity level

<4096-2147483647> Logging buffer size (default is 4096)

alerts (level 1)

critical (level 2)

debugging (level 7)

emergencies (level 0)

errors (level 3)

informational (level 6)

notifications (level 5)

warnings (level 4)R1(config)# logging buffered 16384 4Cette commande définit un espace tampon de 16 384 octets et ne stocke que les journaux de severité 4 (warnings) et plus. (Nous verrons le niveau de severité dans la partie 4)

Pour consulter les journaux, utilisez la commande show logging :

R1# show logging

Syslog logging: enabled (0 messages dropped, 0 flushes, 0 overruns)

Console logging: level debugging, 7 messages logged, xml disabled,

filtering disabled

Monitor logging: level debugging, 0 messages logged, xml disabled,

filtering disabled

Buffer logging: level warnings, 36 messages logged, xml disabled,

filtering disabled

Exception Logging: size (4096 bytes)

Count and timestamp logging messages: disabled

Persistent logging: disabled

Trap logging: level informational, 39 message lines logged

Logging to 192.168.10.1 via udp on port 514

Logging Source-Interface: not set

VRF Name: (default)

Log Buffer (16384 bytes):

*Jun 12 08:14:21.012: %SYS-5-CONFIG_I: Configured from console by admin on vty0 (192.168.1.100)

*Jun 12 08:14:22.123: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/1, changed state to up

*Jun 12 08:14:23.315: %LINK-3-UPDOWN: Interface GigabitEthernet0/2, changed state to down

*Jun 12 08:14:24.417: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/2, changed state to down

*Jun 12 08:14:27.789: %SEC-6-IPACCESSLOGP: list 101 permitted tcp 10.1.1.5(51304) -> 172.16.1.10(22), 1 packet

*Jun 12 08:14:31.456: %SYS-5-CONFIG_I: Configured from memory by console

*Jun 12 08:14:33.111: %BGP-5-ADJCHANGE: neighbor 10.1.1.1 Up

*Jun 12 08:14:35.962: %SYS-4-WARNING: High CPU utilization detected on process 'routing'Serveur Syslog (stockage centralisé)

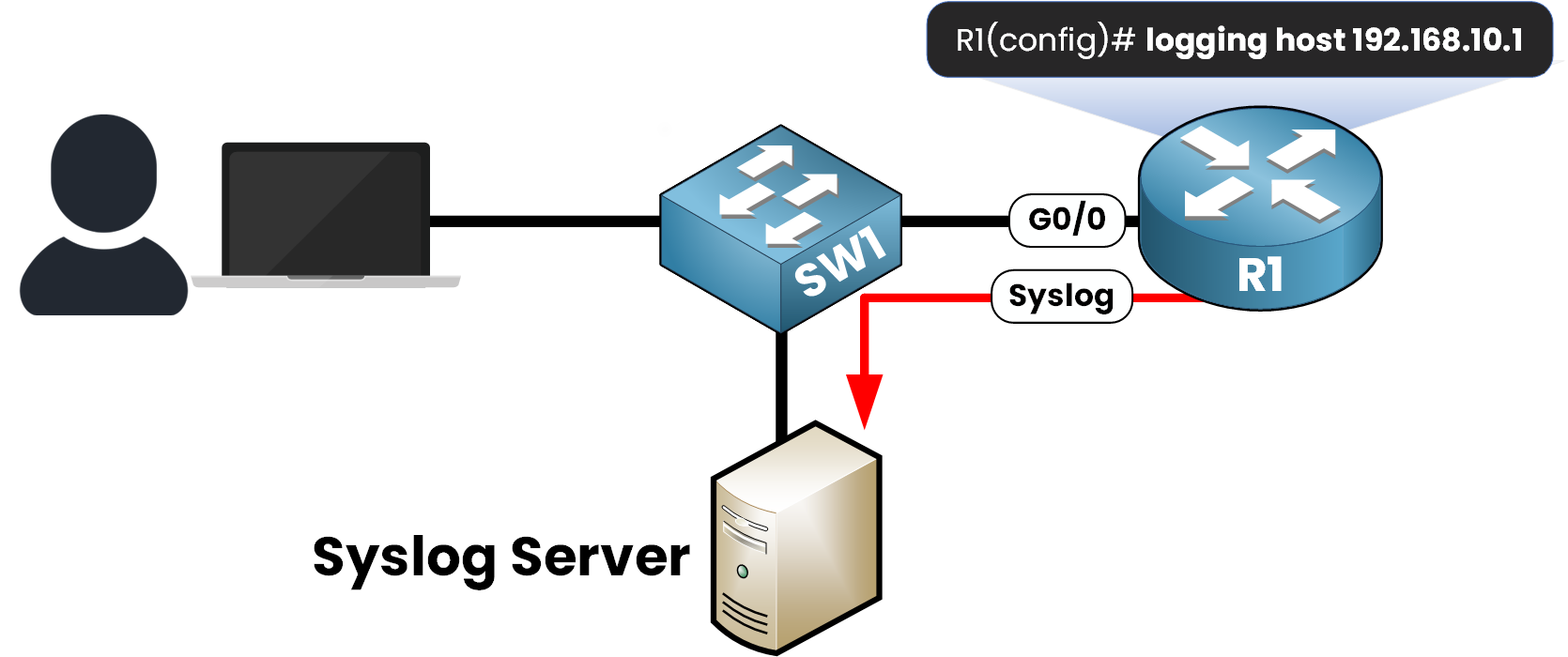

Dans les environnements d'entreprise, les journaux sont envoyés à un serveur Syslog central pour un stockage à long terme. Cela vous permet de conserver en un seul endroit un historique complet des événements survenus sur plusieurs appareils.

Dans le diagramme, R1 est configuré pour envoyer les journaux à un serveur sur le réseau. Ainsi, même si R1 redémarre, les journaux sont toujours archivés et disponibles pour analyse.

Le protocole Syslog utilise le port UDP 514 pour envoyer les messages.

Où les messages Syslog peuvent-ils être envoyés ?

En résumé, vous pouvez voir ici un tableau de toutes les destinations SYSLOG, les commandes de configuration correspondantes et leur comportement :

Destination | Commande(s) | Stockage persistant ? | Cas d'utilisation |

|---|---|---|---|

Console | logging console | ❌ Non | Journaux en direct sur le lien console physique, activé par défaut |

Terminal (SSH/Telnet) | logging monitor + terminal monitor | ❌ Non | Journaux en direct pendant la session à distance, doit être activé manuellement |

Mémoire tampon (RAM) | logging buffered [size] + show logging | ❌ Non | Visualiser les journaux passés après que les événements se soient produits (jusqu'au redémarrage) |

Serveur Syslog | logging host [IP] + logging trap [level] | ✅ Oui | Stockage à long terme |

3. Structure des messages Syslog

Les messages Syslog doivent avoir une structure afin d'être compris par l'administrateur du réseau.

Chaque message SYSLOG fournit des informations structurées pour vous aider à diagnostiquer les événements du réseau. Voici ce qu'un message SYSLOG contient généralement :

Timestamp: Date à laquelle l'événement s'est produit.

Facility Code: La partie du système qui a généré le message.

Severity Level: degré de criticité de l'événement.

Mnemonic: Un identifiant court pour le type d'événement.

Message Text: Description détaillée de ce qui s'est passé.

Voyons un exemple

Lorsqu'une interface tombe en panne, un message SYSLOG peut ressembler à ceci :

R1#

%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to downFacility Code: %LINEPROTO (lié au protocole d'interface)

Severity Level: 5 (Notification level)

Mnemonic: UPDOWN (changement d'état de l'interface)

Message Text: L'interface est en panne.

4. Syslog Severity Levels

Tous les messages Syslog n'ont pas le même niveau d'importance.

Pour aider les ingénieurs réseau à établir des priorités, chaque message se voit attribuer un niveau de gravité allant de 0 à 7, 0 étant le niveau le plus critique et 7 le moins critique.

Level | Nom | Meaning | Exemple de message |

|---|---|---|---|

0 | Emergency | Le système est inutilisable | %SYS-0-EMERG: System running beyond physical memory |

1 | Alert | Action immédiate requise | %LINK-1-UPDOWN: Interface GigabitEthernet0/1, changed state to administratively down |

2 | Critical | État critique | %LINEPROTO-2-UPDOWN: Line protocol on Interface GigabitEthernet0/0, changed state to down |

3 | Error | Condition d'erreur | %ETHPORT-3-IF_ERROR_VLANS_SUSPENDED: VLANs on Interface Gi0/1 suspended |

4 | Warning | Condition d'avertissement | %SYS-4-CONFIG_NEW: Configured from console by admin |

5 | Notification | Condition normale mais significative | %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/2, changed state to up |

6 | Informational | Message d'information | %SYS-6-LOGGINGHOST_STARTSTOP: Logging to host 192.168.1.100 started |

7 | Debugging | Messages de débogage (détaillés) | %DEBUG-7-IP: ICMP echo request sent to 10.1.1.1 from 192.168.1.1 |

Ces niveaux de gravité peuvent être difficiles à apprendre, mais regardez cette simple phrase ensemble :

"Every Awesome Cisco Engineer Will Need Ice Cream Daily."

Chaque mot vous aide à vous souvenir des niveaux de gravité Syslog de 0 à 7 :

Level | Severity | Memory Hook |

|---|---|---|

0 | Emergency | Every |

1 | Alert | Awesome |

2 | Critical | Cisco |

3 | Error | Engineer |

4 | Warning | Will |

5 | Notification | Need |

6 | Informational | Ice Cream |

7 | Debugging | Daily |

Il suffit de répéter la phrase plusieurs fois pour ne plus jamais oublier l'ordre.

5. Syslog Facility Codes

Dans les grands réseaux, les appareils peuvent générer des centaines de messages de journal chaque minute.

Pour garder les choses organisées, Syslog Facility Codes sont utilisés pour identifier la source ou l'origine de chaque message Syslog, comme le système, une interface ou un processus de sécurité.

Ces codes permettent aux administrateurs de filtrer les journaux plus efficacement, en les aidant à se concentrer uniquement sur les messages importants tels que les échecs d'authentification, les changements de liens ou les avertissements du système, au lieu d'être submergés par des journaux non pertinents.

Vue d'ensemble des Facility Codes

Facility Code | Description | Exemples de messages |

|---|---|---|

KERNEL | Messages relatifs au noyau | %KERNEL-3-CRIT: Kernel panic - system halted. |

AUTH | Authentification et accès des utilisateurs | %AUTH-4-LOGIN_FAILURE: Failed login attempt from 192.168.1.100. |

SEC | Événements liés à la sécurité (pare-feu, accès non autorisé) | %SEC-5-ACL_PERMIT: Access granted to 10.0.0.5 via ACL 101. |

SYS | Messages généraux du système | %SYS-6-LOGGING_HOST: Logging server set to 192.168.1.10. |

LINK | Changement d'état de l'interface | %LINK-3-UPDOWN: Interface GigabitEthernet0/1, changed state to down. |

LINEPROTO | État du protocole de ligne | %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/1, changed state to up. |

DAEMON | Messages des services d'arrière-plan du système | %DAEMON-6-NTP_SYNC: NTP synchronized with 192.168.1.1. |

Exemple

Lorsqu'une interface tombe en panne, le message peut ressembler à ceci :

%LINK-3-UPDOWN: Interface GigabitEthernet0/1, changed state to down

La décomposition :

%LINK → Le facility code indique que le message concerne l'état de la liaison d'interface.

3 → Le niveau de gravité (Erreur).

UPDOWN → Le message mnémotechnique indiquant que l'état de l'interface a changé.

Message text → Spécifie l'interface concernée et le nouvel état.

Cela permet aux administrateurs de comprendre rapidement le problème et de prendre les mesures qui s'imposent.

6. Conclusion

Ce qu'il faut retenir

🔵 Qu'est-ce que Syslog

Protocole utilisé par les périphériques de réseau pour signaler des événements importants, tels que des changements d'interface, des erreurs ou des mises à jour de configuration.

🔵 Syslog Destinations

Les messages peuvent être envoyés à différents endroits :

Console : Journaux en temps réel si vous êtes connecté physiquement en câble console (activé par défaut)

Terminal (SSH/Telnet): Nécessite un moniteur de terminal pour afficher les journaux à distance.

Buffer (RAM): Stocke temporairement les enregistrements en mémoire (enregistrement en mémoire tampon).

Serveur Syslog : Stockage centralisé pour l'analyse à long terme (hôte de journalisation)

🔵 Structure des messages Syslog

Chaque message contient :

Un horodatage

Facility code (la partie du système qui l'a généré)

Un niveau de gravité (degré d'urgence)

Un moyen mnémotechnique et un message court

🔵 Niveaux de gravité Syslog (0-7)

Permet de classer l'importance de chaque message, de Emergency (0) à Debugging (7).

Les chiffres les plus bas correspondent à des problèmes plus critiques.

🔵 Syslog Facility Codes

Permet d'identifier l'origine du journal : messages système, état des liaisons, événements de sécurité, etc.

Si vous comprenez cela, vous dépannerez mieux et repérerez les problèmes plus rapidement.

Vous voulez aller plus loin ?

Si vous recherchez la documentation officielle de Cisco sur la manière dont Syslog est mis en œuvre dans les commutateurs Cisco, ce PDF de Cisco fournit des détails techniques avancés.