1. ¿Qué es ACL en redes?

Al gestionar una red, una de sus principales responsabilidades es decidir qué tráfico debe permitirse y qué debe bloquearse. Para eso están diseñadas las listas de control de acceso (ACL).

Una ACL es un conjunto de reglas que filtra el tráfico basándose en condiciones específicas. Puede aplicar estas reglas en routers Cisco o switches de capa 3 para permitir o denegar paquetes.

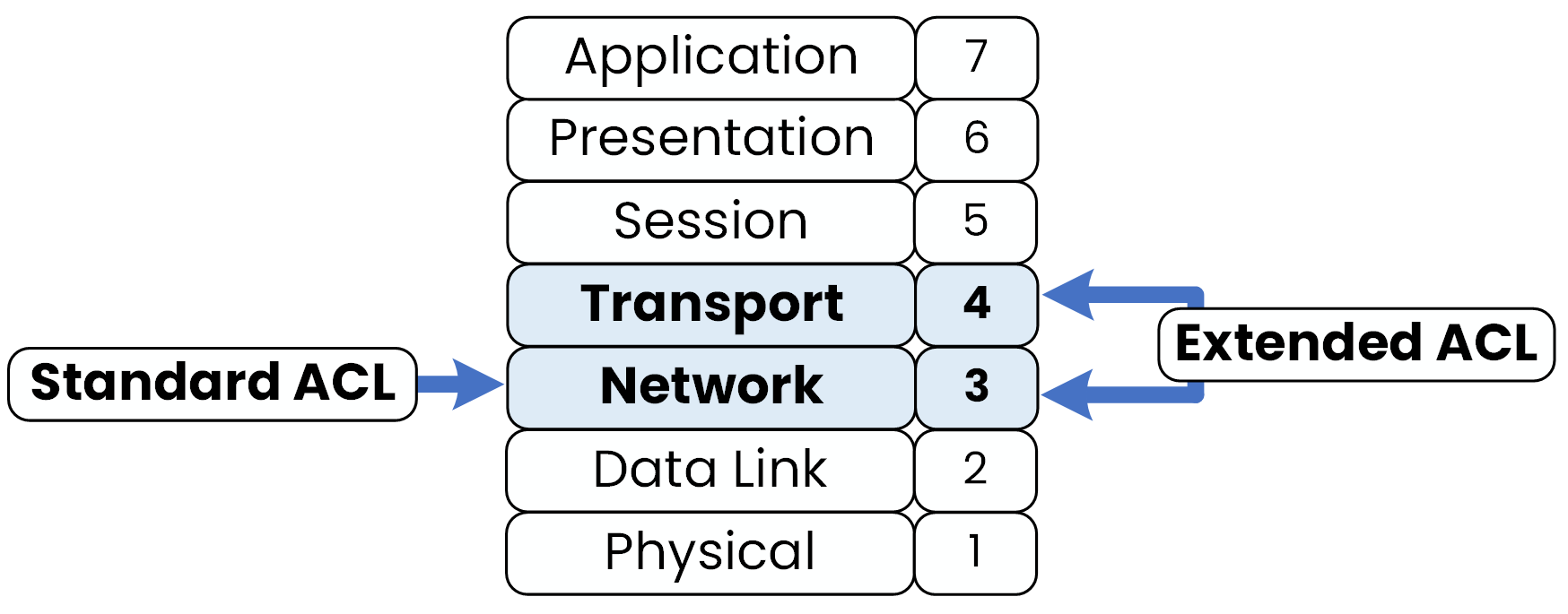

Hay dos tipos principales de ACL:

Las ACL estándar operan en la Capa 3 (Capa de Red) y filtran el tráfico basándose únicamente en la dirección IP de origen.

Las ACL Extendidas funcionan tanto en la Capa 3 como en la Capa 4 (Capas de Red y Transporte), permitiendo el filtrado basado en IP de origen y destino, protocolos e incluso números de puerto.

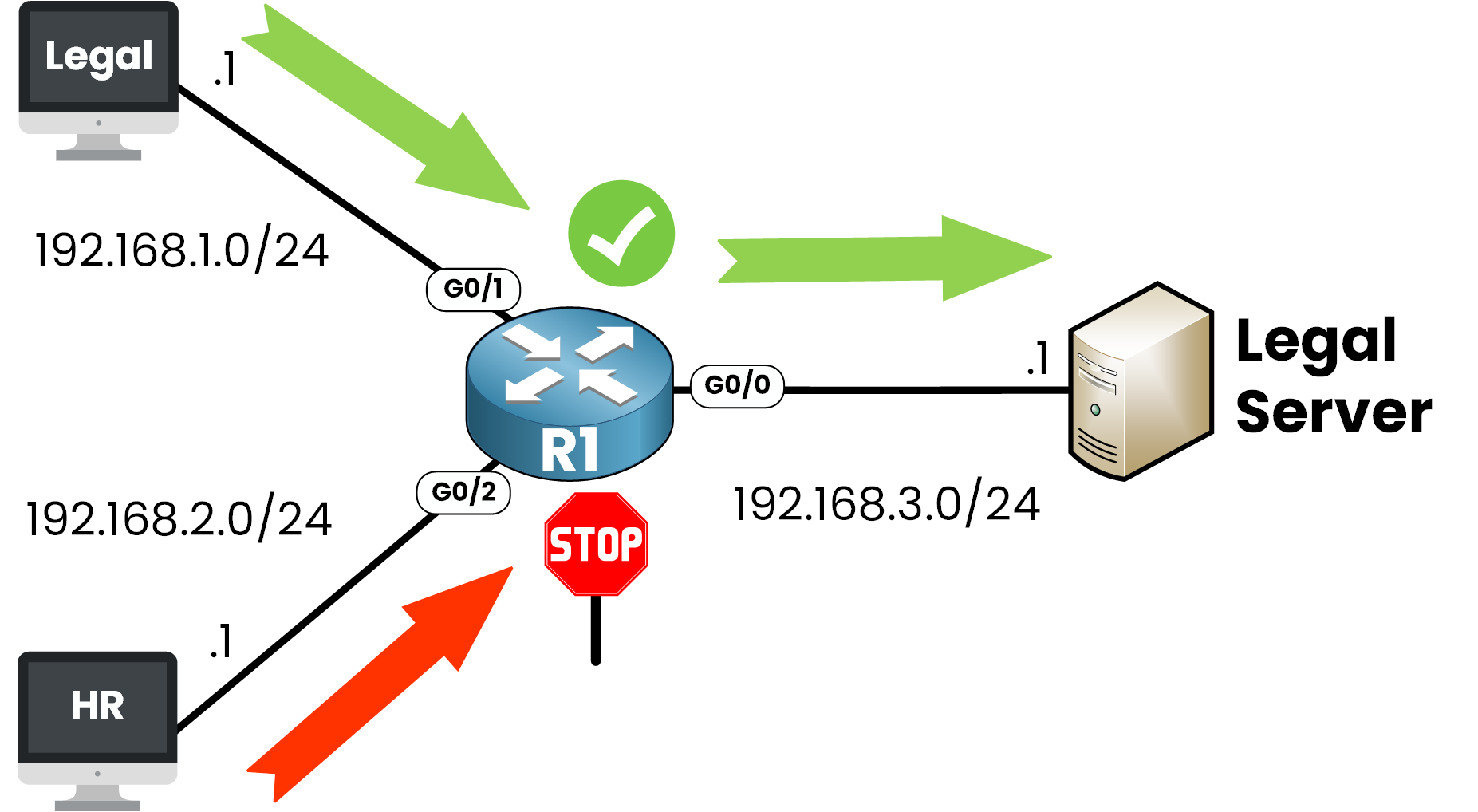

Ejemplo del mundo real

Supongamos que desea permitir que el departamento Jurídico (192.168.1.0/24) acceda a un servidor, pero bloquear el departamento de Recursos Humanos (192.168.2.0/24).

Así es como se vería una ACL estándar básica:

R1(config)# ip access-list standard 10

R1(config-std-nacl)# permit 192.168.1.0 0.0.0.255

R1(config-std-nacl)# deny 192.168.2.0 0.0.0.255¿Que está pasando aquí?

10 es el número de identificación de ACL.

Se permite el paso a la red Legal.

Se deniega explícitamente la red RH.

Así es como empiezas a aplicar el control sobre quién puede acceder a qué en tu red.

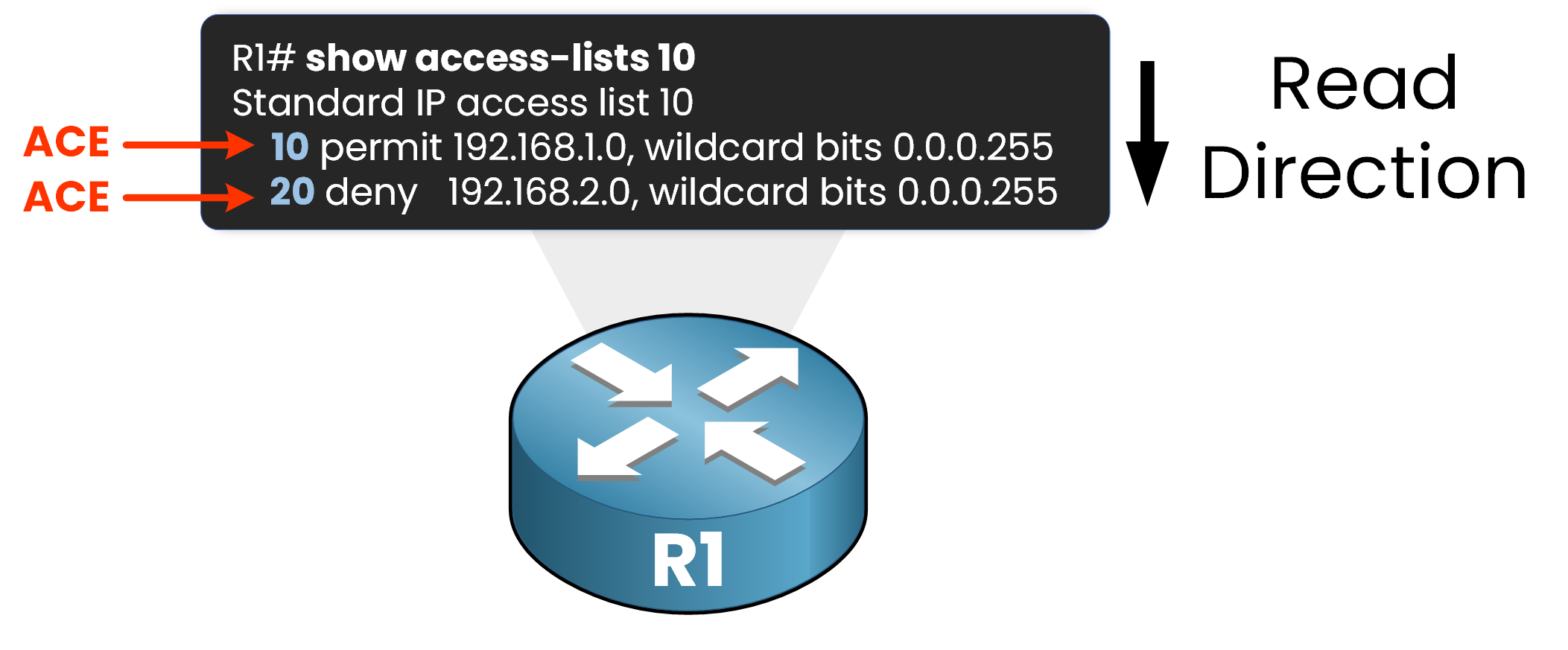

2. Entrada de control de acceso (ACE)

Cada regla de una ACL se denomina entrada de control de acceso (ACE). Piense en una ACL como una lista y cada regla de esa lista es una ACE individual.

Prenons l'exemple ci-dessus :

En esta lista de acceso, tenemos dos ACE:

ACE 10: Permite el tráfico de la red 192.168.1.0/24.

ACE 20: Deniega el tráfico de la red 192.168.2.0/24.

¿Qué pasa con esa máscara?

Quizás hayas notado algo extraño en la sintaxis ACE: la máscara no parece una máscara de subred típica…

Esto se debe a que las ACL no utilizan máscaras de subred. Utilizan máscaras comodín.

¿Qué es una máscara comodín?

Una máscara comodín funciona como la inversa de una máscara de subred.

Indica al router qué partes de la dirección IP deben coincidir exactamente y qué partes pueden variar.

Máscara de subred | Máscara comodín | Partidos |

|---|---|---|

255.255.255.0 | 0.0.0.255 | Todas las IP en 192.168.1.0/24 |

255.255.255.255 | 0.0.0.0 | Una dirección IP específica |

Si miramos nuestra ejemplo:

permit 192.168.1.0 0.0.0.255Esto significa: permitir el tráfico desde cualquier dispositivo de la red 192.168.1.0/24.

Si desea permitir solo una dirección IP específica, como 192.168.1.10, deberá utilizar:

permit 192.168.1.10 0.0.0.0Esto coincidiría únicamente con esa dirección.

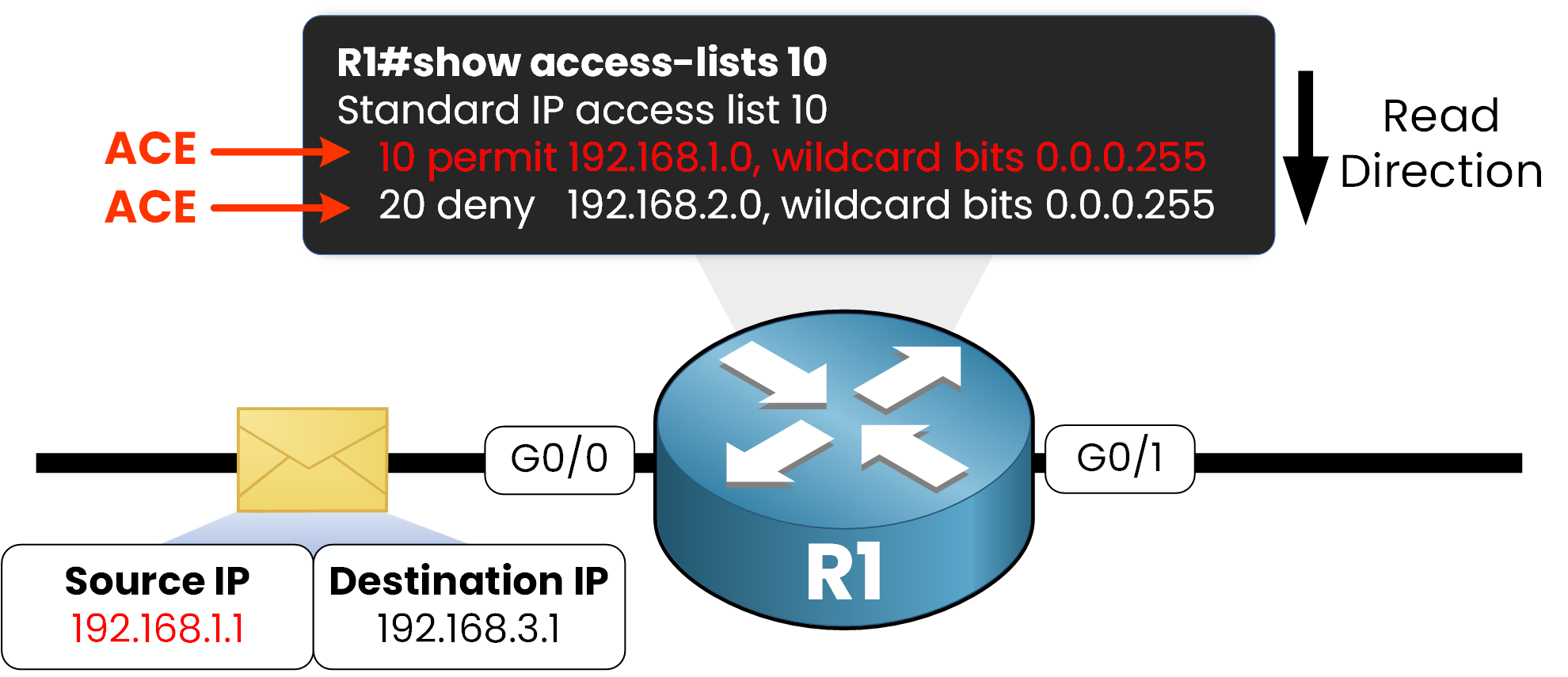

Orden de lectura

Las ACL se leen de arriba abajo.

En cuanto un paquete coincide con una ACE, el router deja de comprobar el resto de la lista.

En este ejemplo, el paquete con IP de origen 192.168.1.1 coincide con la ACE 10, por lo que el router lo permite. La ACE 20 nunca se evalúa.

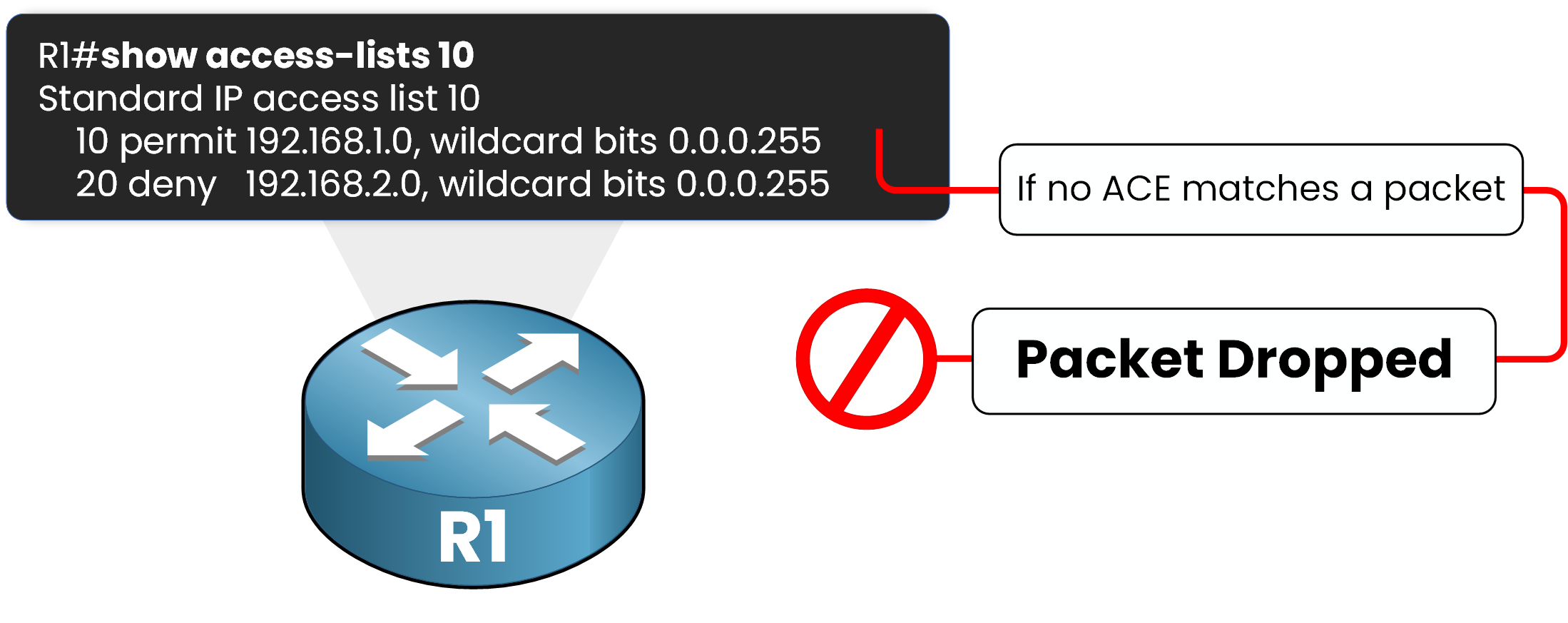

3. Negación implícita

Al final de cada ACL, hay una regla de denegación implícita.

Esto significa que si un paquete no coincide con ninguna de las ACEs de la lista, se deniega automáticamente aunque no se vea esta regla en la configuración.

Incluso si no se escribe ninguna denegación explícita, el enrutador aplica la denegación implícita al final, descartando silenciosamente el paquete.

Se trata de una medida de seguridad fundamental que garantiza que en su red sólo se permita el tráfico que usted autorice explícitamente.

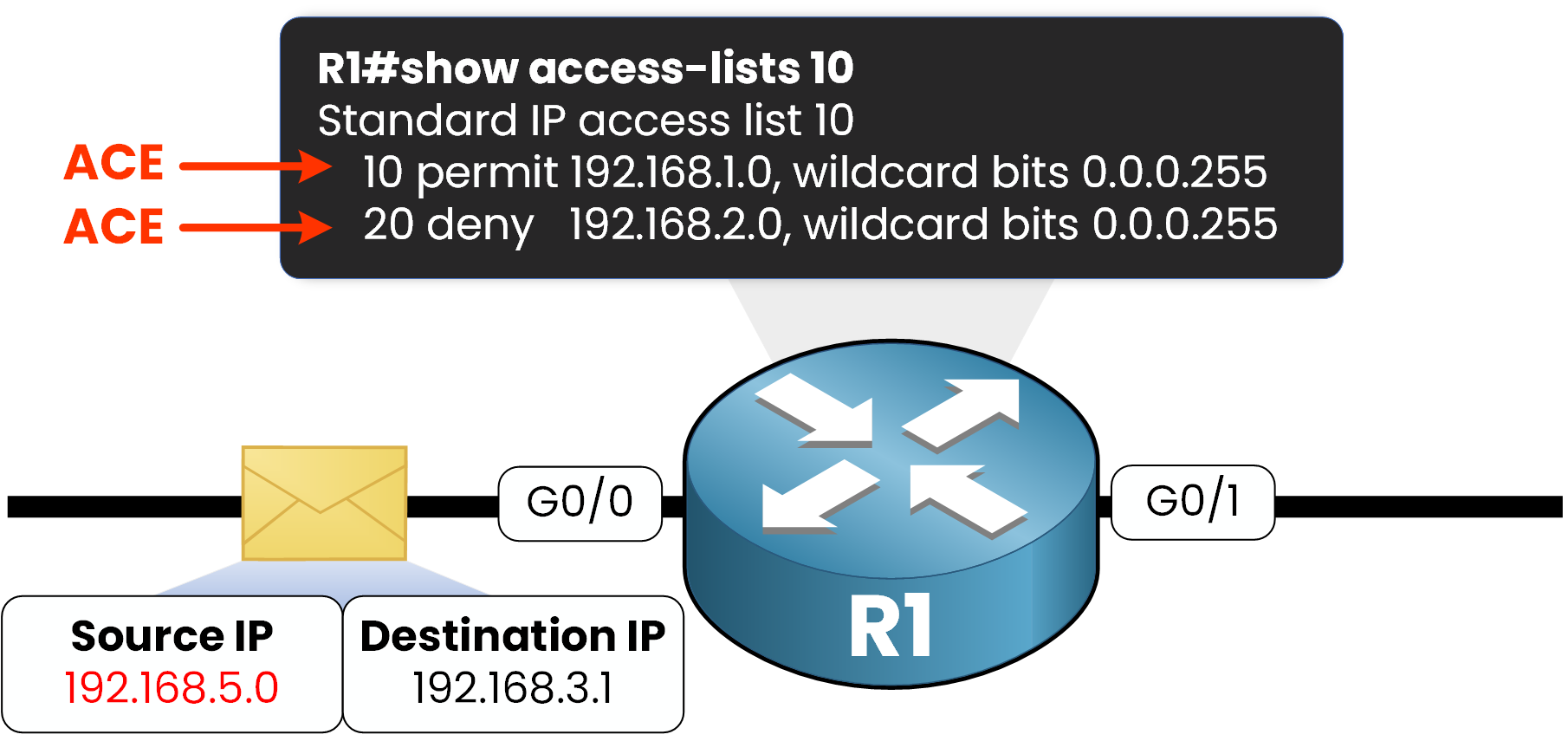

Ahora veamos el siguiente caso:

Un paquete proviene de la fuente 192.168.5.0, que no figura en ninguna declaración de permiso o denegación.

En este ejemplo:

ACE 10 permite el tráfico desde 192.168.1.0/24

ACE 20 deniega el tráfico desde 192.168.2.0/24

Mais 192.168.5.0 ne correspond à aucune des règles.

Si no se encuentra ninguna coincidencia, el paquete se rechaza como rechazo implícito.

4. ACL de entrada y de salida

Cuando configures una ACL, siempre tendrás que aplicarla tanto de entrada como de salida en una interfaz del router.

Puede que estés pensando:

"Vale, pero ¿cuál es la diferencia?".

La diferencia radica en el momento en que el router comprueba el tráfico.

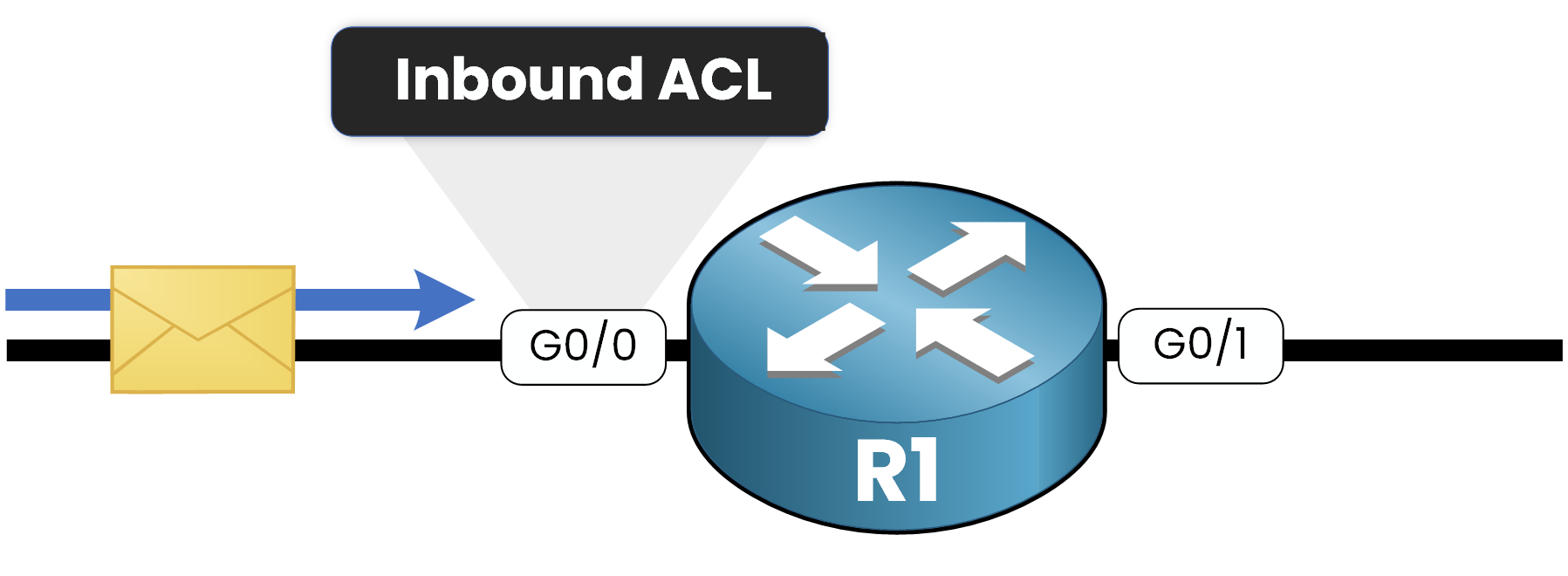

ACL de entrada

Si la ACL se aplica en la entrada, el router inspecciona el tráfico cuando entra en la interfaz antes de tomar cualquier decisión de enrutamiento.

Esto significa que el paquete se comprueba inmediatamente después de su llegada a la interfaz. Si es denegado, nunca va más allá.

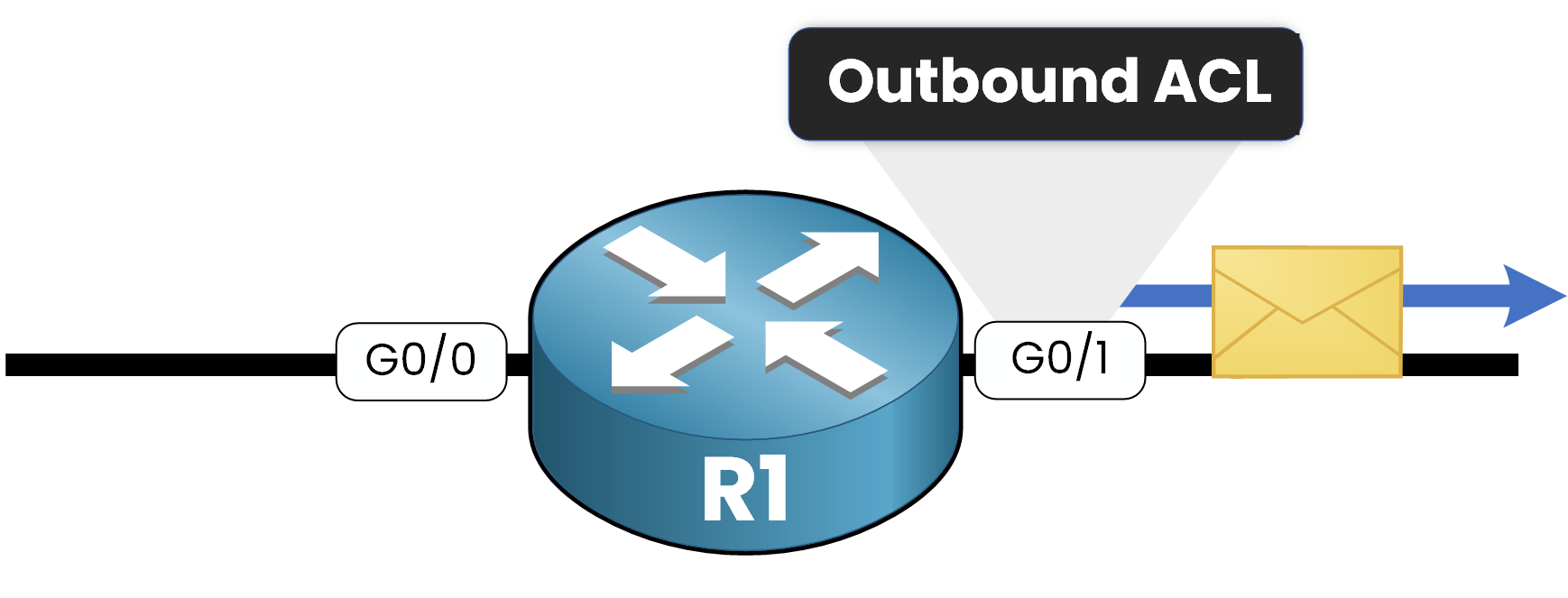

ACL de salida

Si la ACL se aplica a la salida, el enrutador primero toma su decisión de enrutamiento y luego comprueba el paquete cuando sale de la interfaz.

Entonces el tráfico ya es aceptado por la ruta y la ACL actúa como el último filtro antes de salir.

5. Conclusión

Recapitulemos qué es ACL y cómo funciona:

Una ACL es una lista de reglas que le permite controlar qué tráfico está permitido o denegado.

Cada regla se denomina Entrada de Control de Acceso (ACE).

Las ACL se procesan de arriba a abajo y el enrutador se detiene en la primera coincidencia.

Si no coincide ninguna regla, el tráfico se deniega mediante la denegación implícita al final.

Las ACL se aplican de manera entrante (cuando el tráfico ingresa a una interfaz) o saliente (cuando sale).

También vimos los dos tipos de ACL:

Las ACL estándar funcionan en la Capa 3 y filtran en función de la dirección IP de origen.

Las ACL Extendidas funcionan en las Capas 3 y 4, y pueden filtrar en función de la IP de origen y destino, el protocolo y el puerto.

¿Que sigue?

Ahora que comprende cómo funcionan las ACL, las próximas lecciones lo guiarán a través de:

y, a continuación, Configurar una ACL ampliada.

Verá exactamente cómo aplicarlos en entornos reales de Cisco.