Dynamic ARP Inspection (DAI)

Course Contents

1. Introduction

Qu’est-ce que le DAI et pourquoi s’en préoccuper ?

Dynamic ARP Inspection (DAI) est une fonction de sécurité cruciale que vous devez comprendre si vous voulez protéger votre réseau contre l’usurpation d’adresse ARP et les attaques de type « man-in-the-middle ».

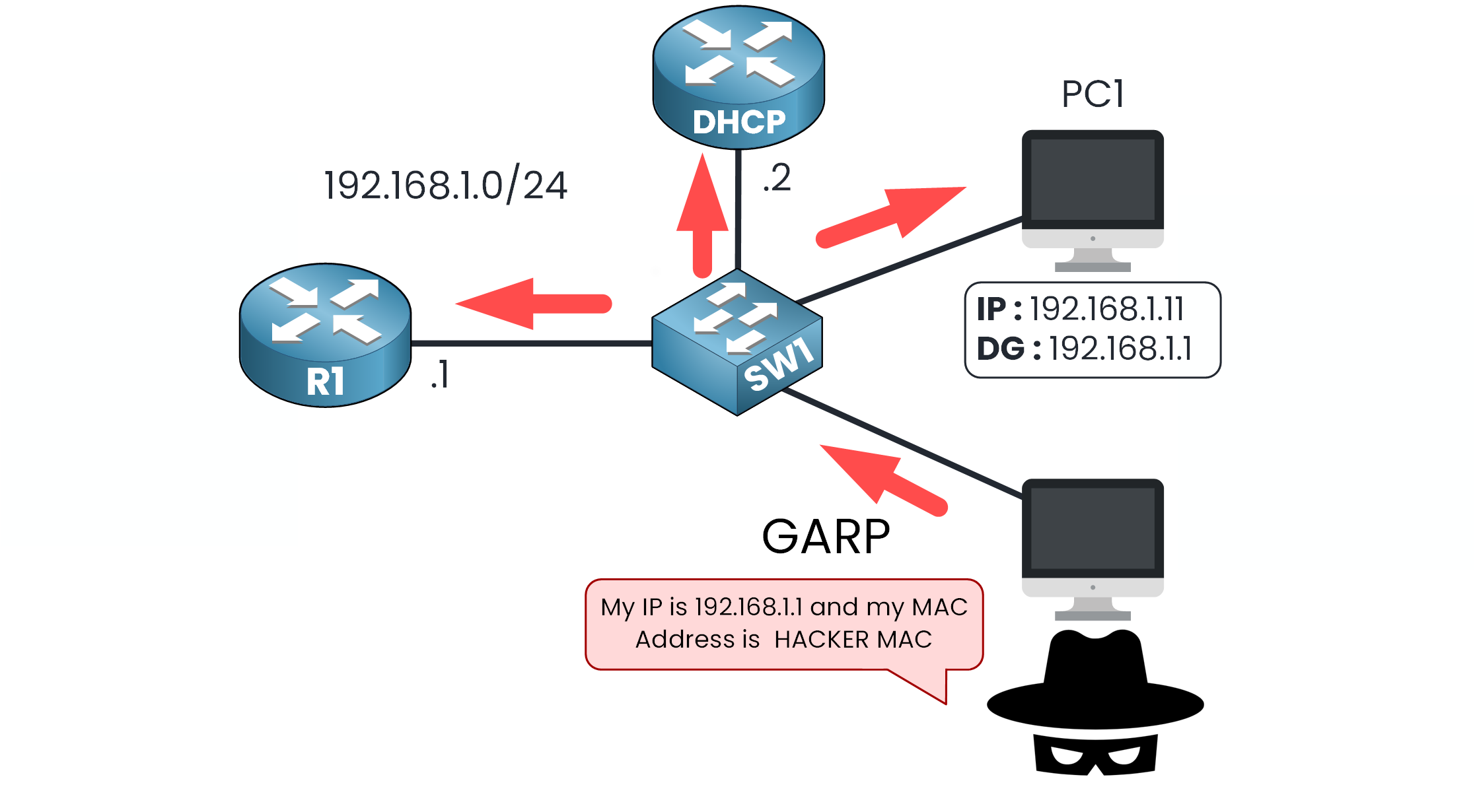

Imaginez qu’un pirate informatique envoie un message GARP (Gratuitous ARP) falsifié prétendant que 192.168.1.1 (votre passerelle) est associé à sa propre adresse MAC.

Cela incite les autres appareils du réseau à mettre à jour leurs tables ARP avec de fausses informations et c’est exactement le type d’attaque que le DAI est censé empêcher.

Mais avant d’aller plus loin, assurez-vous de bien comprendre le fonctionnement du protocole ARP (Address Resolution Protocol). Cette base vous aidera à saisir pleinement la valeur de l’IAD.

2. Revu du protocole ARP

Qu’est-ce que l’ARP ?

Comme vous le savez peut-être, le protocole ARP (Address Resolution Protocol) établit une correspondance entre les adresses IP et les adresses MAC au sein d’un réseau local. Lorsqu’un appareil ne connaît que l’adresse IP d’un autre appareil, il utilise le protocole ARP pour découvrir l’adresse MAC.

Fonctionnement de l’ARP dans un réseau local

Pour mieux comprendre l’ARP, examinons un réseau simple avec le sous-réseau 192.168.1.0/24.

Nous avons ici un réseau 192.168.1.0/24 :

Le PC1 est configuré à l’aide d’un serveur DHCP et possède une adresse IP de 192.168.1.11 avec une passerelle par défaut de 192.168.1.1.

Imaginons que PC1 veuille envoyer un ping à 8.8.8.8 !

Comme la destination se trouve en dehors du sous-réseau 192.168.1.0/24, PC1 doit envoyer le trafic via sa passerelle par défaut (R1).

Visualisation de l’ARP étape par étape

Lorsque le ping vers 8.8.8.8 est lancé, PC1 vérifie d’abord sa table d’adresses MAC.

L’adresse MAC de 192.168.1.1 étant inconnue…

PC1 envoie une requête ARP au réseau local :

« Qui a 192.168.1.1 ? Dis-moi ton adresse MAC ! »

Le routeur (R1) reçoit la demande et répond par une réponse ARP en indiquant son adresse MAC.

Maintenant que PC1 connaît l’adresse MAC de 192.168.1.1…

Il peut envoyer un ping à 8.8.8.8 par la passerelle par défaut !

Il s’agit d’un mécanisme simple et efficace, mais malheureusement, il est également vulnérable aux attaques, comme nous le verrons dans la section suivante.

3. Vulnérabilités et attaques ARP

Pourquoi l’ARP est-il vulnérable ?

Bien que l’ARP soit un élément fondamental de la communication réseau, il n’a jamais été conçu dans un souci de sécurité. Cela en fait une cible facile pour les attaquants qui veulent intercepter ou manipuler le trafic.

L’une des menaces les plus courantes est l’attaque Man-in-the-Middle (MitM) qui utilise l’usurpation d’adresse ARP.

Comprendre l’ARP gratuit (GARP)

Avant d’examiner le fonctionnement de l’attaque, prenons le temps de comprendre ce qu’est l’ARP gratuit.

Contrairement à une réponse ARP normale, un message GARP est envoyé sans être demandé.

Il est généralement utilisé par un appareil pour annoncer sa liaison IP/MAC, par exemple lorsqu’un appareil est mis en ligne ou change d’adresse IP.

Un message GARP pourrait dire :

Je suis 192.168.1.1 et mon adresse MAC est XX:XX:XX:XX:XX

Ceci est utile dans les opérations normales, mais les attaquants peuvent abuser de ce comportement pour empoisonner les tables ARP à travers le réseau.

Pas à pas : Attaque par usurpation d’adresse ARP

Étape 1 : L’attaquant envoie un faux GARP

L’attaquant diffuse un message GARP affirmant faussement :

« Mettez à jour votre table ARP ! L’adresse MAC de 192.168.1.1 est maintenant la mienne. »

Étape 2 : Les dispositifs mettent à jour leurs tables ARP

Les appareils comme PC1 reçoivent le message usurpé et remplacent leurs entrées ARP, croyant que l’attaquant est le vrai routeur.

Étape 3 : Le trafic est redirigé

Désormais, lorsque le PC1 tente de communiquer avec sa passerelle (192.168.1.1), il envoie le trafic à l’attaquant.

Étape 4 : L’attaquant intercepte et relaie l’information

Pour rester invisible, l’attaquant transmet le trafic au routeur réel.

L’utilisateur ne remarque rien, mais l’attaquant voit désormais chaque paquet.

Cette technique est connue sous le nom d’attaque Man-in-the-Middle et est extrêmement dangereuse dans les réseaux dépourvus de protection.

Comment y mettre fin

Pour se défendre contre cette menace, les réseaux utilisent l’inspection ARP dynamique (DAI), une fonction de sécurité qui détecte et bloque les faux messages ARP en temps réel.

Nous allons voir comment fonctionne DAI dans la section suivante.

4. Fonctionnement de Dynamic ARP Inspection

Que fait réellement DAI?

Dynamic ARP Inspection(DAI) est une fonction de sécurité de niveau 2 qui permet de prévenir les attaques par usurpation d’adresse ARP. Pour ce faire, elle valide les messages ARP reçus sur les ports de commutation non approuvés.

Voyons comment cela fonctionne.

Ports de confiance et ports non de confiance

Le DAI fonctionne en classant chaque port de commutateur dans l’une des deux catégories suivantes :

- Ports de confiance

- Ports non fiables

Par défaut, tous les ports sont considérés comme non fiables.

Ports de confiance

Il s’agit généralement de liaisons montantes vers d’autres dispositifs de l’infrastructure du réseau (comme les routeurs ou les serveurs DHCP).

Parce qu’elles sont sous contrôle administratif, les paquets ARP ne sont pas inspectés sur ces interfaces.

Sur le commutateur SW1 :

G0/1 (connecté au serveur DHCP)

G0/0 (connecté à R1)

→ Ils sont marqués comme étant de confiance.

Ports non fiables

Il s’agit des ports connectés aux appareils des utilisateurs finaux (PC, ordinateurs portables, etc.).

Étant donné que les activités malveillantes sont plus susceptibles de provenir de ces points d’extrémité, le DAI inspecte tous les paquets ARP reçus à cet endroit.

G0/2 et G0/3 (ports utilisateurs)

→ Ces ports ne sont pas fiables.

Pas à pas : Comment DAI valide les paquets ARP

Étape 1 : Classification du port

Lorsqu’un message ARP arrive, le commutateur vérifie :

- S’il provient d’un port de confiance → le paquet est immédiatement transmis.

- S’il provient d’un port non approuvé → le commutateur intercepte et inspecte le paquet ARP.

Étape 2 : Vérifier la DHCP Snooping Binding Table

Le DAI ne fait pas aveuglément confiance aux messages ARP, il s’appuie sur une table de référence pour déterminer ce qui est valide.

Cette table s’appelle la DHCP Snooping Binding Table.

Cette table est construite par la fonction DHCP Snooping et comprend :

- Adresse IP du client

- Adresse MAC du client

- Numéro du port où l’appareil est connecté

Il s’agit d’une liste fiable de liaisons IP-MAC légitimes.

Étape 3 : Validation du paquet ARP

Le commutateur compare les informations contenues dans le message ARP à la DHCP Snooping Binding Table :

- Si l’adresse IP et l’adresse MAC correspondent à une entrée → le paquet est autorisé.

- S’il n’y a pas de correspondance → le paquet est abandonné.

Étape 4 : Abandon des messages ARP usurpés

Si un attaquant tente d’envoyer un message ARP falsifié, le commutateur détecte la non-concordance :

🚫 Résultat : Le paquet ARP est immédiatement abandonné, ce qui empêche l’attaque.

5. Conclusion

Dynamic ARP Inspection (DAI) est une fonction de sécurité de couche 2 essentielle qui protège votre réseau contre l’usurpation d’adresse ARP et les attaques de type « Man-in-the-Middle ».

Il le fait en :

- Inspection des messages ARP sur les ports non approuvés

- Validation des liaisons IP-MAC à l’aide de la table DHCP Snooping Binding Table

- Bloquer les faux paquets ARP avant qu’ils n’atteignent vos appareils

Si vous prenez au sérieux la sécurité de votre réseau, l’activation de DAI n’est pas négociable !

Mais la théorie est une chose…

Voyons comment activer et vérifier Dynamic ARP Inspection sur vos commutateurs, étape par étape !