ACL Nommée

Course Contents

1. Qu’est-ce que l’ACL Nommée ?

La configuration d’une ACL nommée est essentielle lorsque vous souhaitez mieux contrôler le trafic réseau à l’aide de listes d’accès lisibles et organisées sur les routeurs Cisco.

Lorsque vous regardez la configuration d’un routeur et que vous voyez quelque chose comme.. :

access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255 eq 443

…il est difficile de savoir à quoi sert cette règle.

C’est le problème des ACL numérotées.

Dans un réseau réel, vous pouvez avoir des dizaines d’ACL. Et lorsqu’elles sont toutes identifiées par des numéros, il devient difficile de savoir quelle règle fait quoi, en particulier lors du dépannage ou de l’examen de la configuration de quelqu’un d’autre.

En utilisant un nom plutôt qu’un numéro, vous donnez un contexte immédiat à votre configuration.

Par exemple :

ip access-list extended ALLOW_HTTPS_TRAFFIC

Rien qu’en lisant le nom, vous savez immédiatement que cette ACL est conçue pour autoriser l’accès HTTPS au serveur juridique avant même de vérifier la règle elle-même.

Retour aux sources

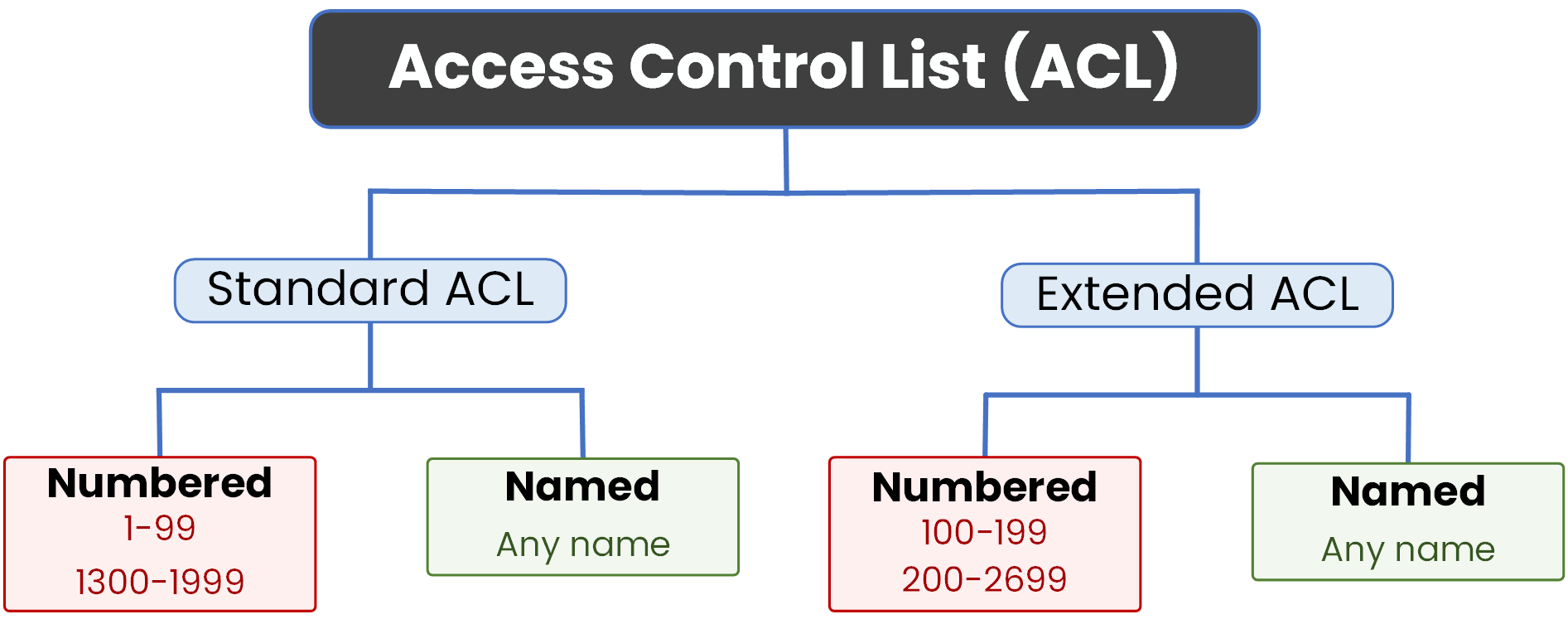

Pour comprendre le fonctionnement des ACL nommées, il faut d’abord comprendre la structure des ACL.

Il existe deux types d’ACL :

- Les ACL standard : qui filtrent le trafic en se basant uniquement sur l’adresse IP source.

- Les ACL étendues : elles peuvent filtrer en fonction de la source, de la destination, du protocole et du port.

Chaque type peut être configuré de deux manières différentes :

- En utilisant un nombre : comme access-list 10

- Utilisation d’un nom : comme ip access-list standard BLOCK_HR_ACCESS

Dans cette leçon, nous verrons comment créer des listes d’accès en utilisant des noms plutôt que des chiffres.

Commençons par le premier cas : l’ACL standard nommée.

2. Créer un ACL standard nommé

Voyons maintenant comment créer un ACL standard, mais cette fois en utilisant un nom au lieu d’un numéro.

Scénario

Votre réseau compte deux départements :

- Le service Legal utilise le réseau 192.168.1.0/24.

- Le service des ressources humaines utilise le réseau 192.168.2.0/24.

- Un serveur Legal est situé dans la zone 192.168.3.0/24.

L’objectif est simple :

Permettre au service Legal d’accéder au serveur et refuser l’accès au service des ressources humaines.

Cette fois, au lieu d’utiliser une liste d’accès 10, nous allons créer une ACL standard nommée ALLOW_LEGAL_DENY_HR afin que son objectif soit immédiatement clair.

Étape 1 – Entrer dans le mode de configuration globale

Commencez par créer un ACL standard nommé en mode configuration :

R1(config)# ip access-list standard ALLOW_LEGAL_DENY_HR

Cette commande crée une liste de contrôle d’accès en mode standard nommé. Nous pouvons maintenant définir les règles à l’intérieur.

Étape 2 – Définir les règles

Autoriser le service Legal et refuser le service des ressources humaines :

R1(config-std-nacl)# permit 192.168.1.0 0.0.0.255 R1(config-std-nacl)# deny 192.168.2.0 0.0.0.255

Cette ACL nommée fait la même chose qu’une ACL numérotée traditionnelle, mais son nom indique clairement l’intention.

La règle permit autorise l’accès pour Legal, tandis que la règle deny bloque HR.

3. Appliquer l’ACL standard nommée

Tout comme les ACL numérotées, une ACL nommée n’aura aucun effet si elle n’est pas appliquée à une interface.

Les ACL standard doivent être placées aussi près que possible de la destination, car elles ne filtrent que l’adresse IP source. En les plaçant trop près de la source, on risque de bloquer involontairement le trafic vers plusieurs destinations.

Dans notre exemple, le trafic provenant des services juridiques et des ressources humaines passe par l’interface G0/0 avant d’atteindre le serveur.

Étape 1 – Entrer dans le mode de configuration de l’interface

Nous commençons par sélectionner l’interface adéquate :

R1(config)# interface G0/0

Étape 2 – Appliquer l’ACL dans la direction sortante

Nous appliquons maintenant l’ACL en utilisant le nom que nous avons défini précédemment :

R1(config-if)# ip access-group ALLOW_LEGAL_DENY_HR out

Nous utilisons ici le terme « sortant » (Outbound) car le trafic sort du routeur et se dirige vers le serveur.

C’est la meilleure pratique pour les listes de contrôle d’accès standard, qui filtrent uniquement en fonction de l’adresse IP source.

Cela garantit que l’ACL filtre les paquets juste avant qu’ils n’atteignent leur destination, comme cela est recommandé pour le placement standard d’une ACL.

4. Vérifier l’ACL standard nommée

Une fois la configuration de l’ACL nommée mise en place, il est important de s’assurer que tout fonctionne comme prévu.

Étape 1 – Vérifier le contenu de l’ACL

Pour afficher les règles que vous avez définies, utilisez la commande show access-lists suivie du nom de votre ACL :

R1# show access-lists ALLOW_LEGAL_DENY_HR

Standard IP access list ALLOW_LEGAL_DENY_HR

10 permit 192.168.1.0, wildcard bits 0.0.0.255

20 deny 192.168.2.0, wildcard bits 0.0.0.255

Cela confirme que l’ACL a été créé correctement.

La règle « permit » autorise le trafic en provenance du service Legal et la règle « deny » bloque le trafic en provenance du service des ressources humaines.

Étape 2 – Confirmation de l’application sur l’interface

Vous pouvez vérifier que l’ACL est actif sur l’interface correcte en exécutant :

R1# show ip interface g0/0

GigabitEthernet0/0 is up, line protocol is up

Internet address is 192.168.3.254/24

Broadcast address is 255.255.255.255

Address determined by setup command

MTU is 1500 bytes

Helper address is not set

Directed broadcast forwarding is disabled

Inbound access list is not set

Outgoing access list is ALLOW_LEGAL_DENY_HR

Proxy ARP is enabled

Security level is default

// OUTPUT OMITTED FOR BREVITY

Cela confirme que l’ACL est appliquée à l’interface G0/0 dans la direction sortante (Outbound), juste avant que les paquets n’atteignent la destination.

5. Créer une ACL étendue nommée

Nous allons utiliser le même scénario que précédemment, mais cette fois-ci, nous voulons plus de précision.

Auparavant, nous avons filtré le trafic en nous basant uniquement sur l’adresse IP source. Cette fois, nous allons filtrer en fonction de la source, de la destination, du protocole et du numéro de port.

C’est exactement ce pour quoi les ACL étendues sont conçues.

Scénario

Voici à nouveau la configuration du réseau :

L’objectif :

Autoriser uniquement le trafic HTTPS entre le PC juridique et le serveur Legal,

et bloquer tout accès du PC juridique au serveur RH.

Pour plus de clarté, nous nommerons l’ACL LEGAL_POLICY.

Étape 1 – Définition de l’ACL étendue nommée

Commencez en mode de configuration globale :

R1(config)# ip access-list extended LEGAL_POLICY

Définissez ensuite les règles :

R1(config-ext-nacl)# permit tcp host 192.168.1.1 host 192.168.2.1 eq 443 R1(config-ext-nacl)# deny ip host 192.168.1.1 host 192.168.3.1

La première ligne autorise le trafic HTTPS vers le serveur juridique.

La deuxième ligne bloque tout le trafic IP vers le serveur RH.

Tout autre trafic sera exclu par le refus implicite à la fin de l’ACL.

6. Appliquer l’ACL étendue nommée

Tout comme les ACL standard, une ACL étendue nommée n’aura aucun effet si elle n’est pas appliquée à une interface.

Les ACL étendues doivent être placées aussi près que possible de la source, car elles filtrent le trafic en utilisant plusieurs critères (source, destination, protocole et port). Cela permet de minimiser le trafic inutile entrant dans le réseau.

Dans notre exemple, le trafic provenant du PC juridique entre dans le routeur par l’interface G0/0. C’est là que nous appliquerons l’ACL.

Étape 1 – Entrer dans le mode de configuration de l’interface

Nous commençons par sélectionner l’interface adéquate :

R1(config)# interface G0/0

Étape 2 – Appliquer l’ACL dans la direction entrante

Nous appliquons maintenant l’ACL en utilisant le nom que nous avons défini précédemment :

R1(config-if)# ip access-group LEGAL_POLICY in

Nous utilisons ici le terme « entrant » parce que le trafic entre dans le routeur à partir du PC Legal.

Cela garantit que l’ACL filtre les paquets dès leur arrivée, ce qui est l’emplacement recommandé pour les ACL étendues.

7. Vérifier les ACL étendues nommées

Une fois que vous avez créé et appliqué votre ACL étendue nommée, vous devez vérifier qu’elle fonctionne comme prévu.

Étape 1 – Vérifier le contenu de l’ACL

Pour afficher les règles que vous avez configurées, utilisez la commande show access-lists suivie du nom de l’ACL :

R1# show access-lists LEGAL_POLICY

Extended IP access list LEGAL_POLICY

10 permit tcp host 192.168.1.1 host 192.168.2.1 eq 443

20 deny ip host 192.168.1.1 host 192.168.3.1

Cela confirme que l’ACL a été créée correctement.

La première règle autorise le trafic HTTPS du PC juridique vers le serveur Legal.

La deuxième règle bloque tout le trafic IP du PC juridique vers le serveur RH.

Étape 2 – Confirmation de l’application sur l’interface

Vous pouvez confirmer que l’ACL est actif sur l’interface correcte en utilisant la commande suivante :

R1# show ip interface g0/0 GigabitEthernet0/0 is up, line protocol is up Internet address is 192.168.1.254/24 Broadcast address is 255.255.255.255 Address determined by setup command MTU is 1500 bytes Helper address is not set Directed broadcast forwarding is disabled Multicast reserved groups joined: 224.0.0.10 Inbound access list is LEGAL_POLICY Outgoing access list is not set Proxy ARP is enabled Security level is default // OUTPUT OMITTED FOR BREVITY

Cela confirme que l’ACL est appliquée à l’interface G0/0 dans la direction entrante, ce qui est l’emplacement recommandé pour les ACL étendues proches de la source.

8. Conclusion

Résumons rapidement ce que nous avons appris tout au long de ce guide de configuration des ACL nommées :

| Type | Objectif | Exemple |

|---|---|---|

| Standard ACL | Filtre uniquement sur l’IP source | access-list 10 permit 192.168.1.0 0.0.0.255 |

| ACL étendu Cisco | Filtres par source, destination, protocole et port | access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.1 0.0.0.0 eq 443 |

| ACL numéroté | Utilise un numéro pour identifier l’ACL | access-list 101 deny ip any any |

| ACL Nommée Cisco | Utilise un nom pour donner un contexte à l’ACL | ip access-list extended BLOCK_HR_ACCESS |

L’utilisation d’ACL nommées permet de clarifier la configuration, en particulier dans les grands réseaux comportant de nombreuses règles d’ACL.

Il est plus facile de dépanner, de documenter et d’assurer la maintenance lorsque chaque ACL porte un nom significatif.

Une configuration bien structurée d’ACL nommées facilite la gestion, l’audit et l’évolution de vos politiques réseau au fur et à mesure que votre environnement se développe.