Inspección dinámica de ARP (DAI)

Course Contents

1. Introducción

¿Qué es el IAD y por qué debería importarle?

La inspección dinámica de ARP (DAI) es una característica de seguridad crucial que debe comprender si desea proteger su red contra la suplantación de ARP y los ataques del tipo «man-in-the-middle».

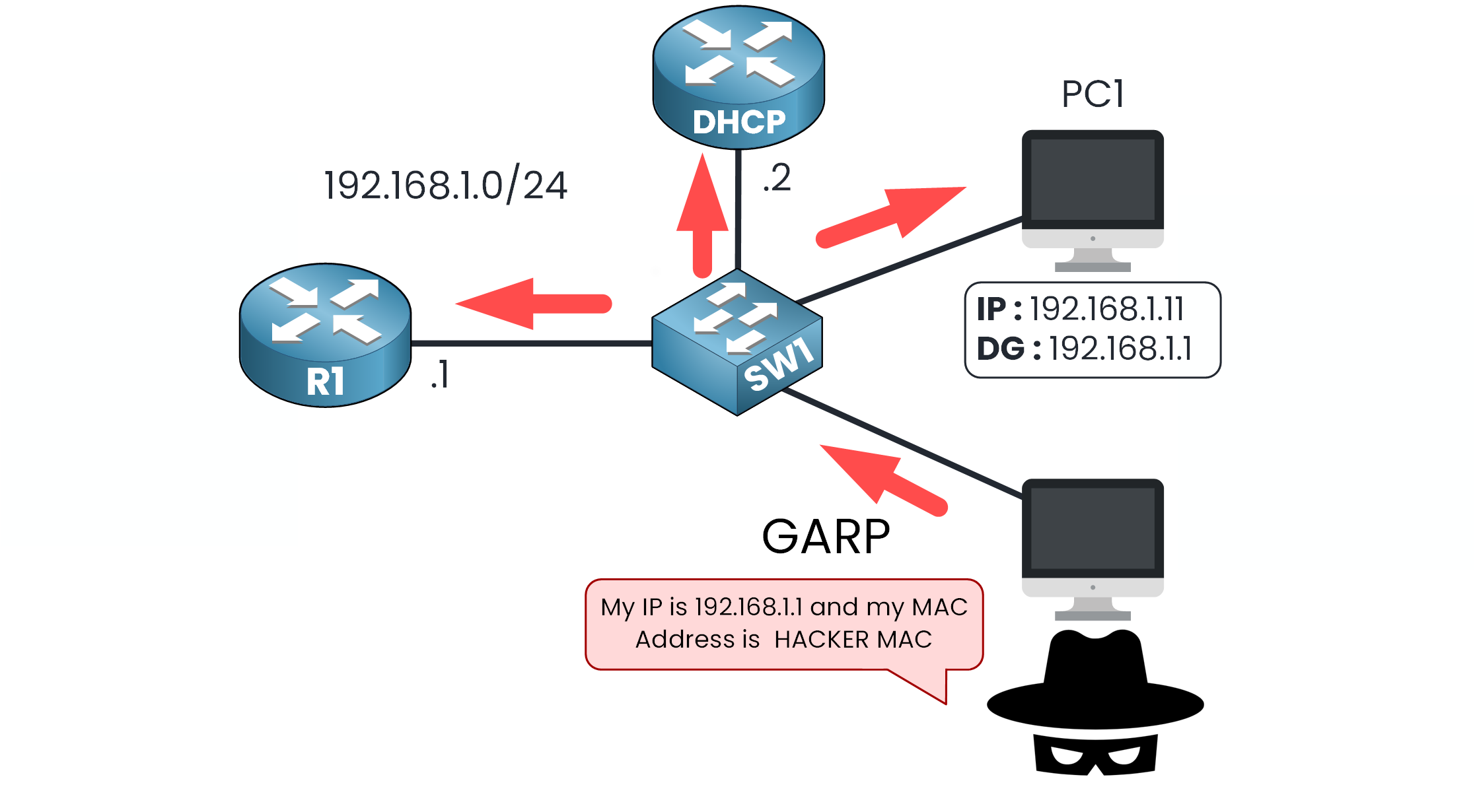

Imagine que un hacker envía un mensaje GARP (ARP gratuito) falsificado afirmando que 192.168.1.1 (su puerta de enlace) está asociada con su propia dirección MAC.

Esto engaña a otros dispositivos en la red para que actualicen sus tablas ARP con información falsa y ese es exactamente el tipo de ataque que DAI está diseñado para prevenir.

Pero antes de profundizar más, asegurémonos de que comprendas bien el funcionamiento del ARP (Protocolo de Resolución de Direcciones). Esta base te ayudará a comprender plenamente el valor de DAI.

2. Actualización del protocolo ARP

¿Qué es ARP?

Como sabrá, el protocolo ARP (Protocolo de Resolución de Direcciones) asigna direcciones IP a direcciones MAC dentro de una red local. Cuando un dispositivo solo conoce la dirección IP de otro, utiliza ARP para descubrir la dirección MAC.

Cómo funciona ARP en una red local

Para entender mejor ARP, veamos una red simple con la subred 192.168.1.0/24.

Aquí tenemos una red 192.168.1.0/24:

PC1 está configurado utilizando un servidor DHCP y tiene una dirección IP de 192.168.1.11 con una puerta de enlace predeterminada de 192.168.1.1.

¡Imagina que PC1 quiere enviar un ping a 8.8.8.8!

Como el destino está fuera de la subred 192.168.1.0/24, PC1 debe enviar el tráfico a través de su pasarela por defecto (R1).

Visualización de ARP paso a paso

Cuando se inicia el ping a 8.8.8.8, PC1 comprueba primero su tabla de direcciones MAC.

Como la dirección MAC de 192.168.1.1 es desconocida…

PC1 envía una petición ARP a la red local:

“¿Quién tiene 192.168.1.1? Dime tu dirección MAC”.

El enrutador (R1) recibe la petición y responde con una respuesta ARP proporcionando su dirección MAC.

Ahora que PC1 conoce la dirección MAC de 192.168.1.1…

¡Puede enviar el ping a 8.8.8.8 a través de la pasarela por defecto !

Es un mecanismo simple y eficiente pero desafortunadamente también es vulnerable a ataques, como veremos en la siguiente sección.

3. Vulnerabilidades y ataques de ARP

¿Por qué ARP es vulnerable?

Si bien ARP es fundamental para la comunicación en red, nunca se diseñó pensando en la seguridad. Esto lo convierte en un blanco fácil para los atacantes que desean interceptar o manipular el tráfico.

Una de las amenazas más comunes es el ataque Man-in-the-Middle (MitM) que utiliza suplantación de ARP.

Entendiendo ARP Gratuito (GARP)

Antes de explorar cómo funciona el ataque, tomémonos un momento para comprender Gratuitous ARP.

A diferencia de una respuesta ARP normal, un mensaje GARP se envía sin necesidad de solicitud. Normalmente, un dispositivo lo utiliza para anunciar su vinculación IP/MAC, por ejemplo, cuando se conecta o cambia de IP.

Un mensaje GARP podría decir:

Soy 192.168.1.1 y mi dirección MAC es XX:XX:XX:XX:XX

Esto es útil en operaciones normales, pero los atacantes pueden abusar de este comportamiento para envenenar las tablas ARP en toda la red.

Paso a paso: Ataque de suplantación de ARP

Paso 1: El atacante envía un GARP falso

La atacante transmite un mensaje GARP afirmando falsamente:

“¡Actualiza tu tabla ARP! La dirección MAC de 192.168.1.1 es ahora la mía”.

Paso 2: Los dispositivos actualizan sus tablas ARP

Dispositivos como PC1 reciben el mensaje falsificado y sobrescriben sus entradas ARP, creyendo que el atacante es el enrutador real.

Paso 3: Se redirige el tráfico

Ahora, cuando PC1 intenta comunicarse con su puerta de enlace (192.168.1.1), envía el tráfico al atacante.

Paso 4: El atacante intercepta y retransmite

Para permanecer invisible, el atacante reenvía el tráfico al enrutador real.

El usuario no percibe nada, pero el atacante ahora ve todos los paquetes.

Esta técnica se conoce como ataque Man-in-the-Middle y es extremadamente peligrosa en redes sin protección.

Cómo detenerlo

Para defenderse de esta amenaza, las redes utilizan Dynamic ARP Inspection (DAI), una función de seguridad que detecta y bloquea mensajes ARP falsos en tiempo real.

Exploraremos cómo funciona DAI en la siguiente sección.

4. Cómo funciona la inspección dinámica de ARP

¿Qué hace realmente DAI?

La Inspección Dinámica de ARP (DAI) es una función de seguridad de Capa 2 que ayuda a prevenir ataques de suplantación de ARP. Esto se logra validando los mensajes ARP recibidos en puertos de switch no confiables.

Vamos a explicar exactamente cómo funciona.

Puertos fiables y no fiables

DAI funciona clasificando cada puerto de conmutador en una de dos categorías:

- Puertos de confianza

- Puertos no fiables

De forma predeterminada, todos los puertos se consideran no confiables.

Puertos de confianza

Por lo general, estos son enlaces ascendentes a otros dispositivos de infraestructura de red (como enrutadores o servidores DHCP).

Debido a que están bajo control administrativo, los paquetes ARP no se inspeccionan en estas interfaces.

En el interruptor SW1:

G0/1 (conectado al servidor DHCP)

G0/0 (conectado a R1)

→ Estos están marcados como confiables.

Puertos no fiables

Son puertos conectados a dispositivos del usuario final (PC, portátiles, etc.).

Dado que es más probable que la actividad maliciosa se origine desde estos puntos finales, DAI inspecciona todos los paquetes ARP recibidos aquí.

G0/2 y G0/3 (puertos de usuario)

→ Estos no son de confianza.

Paso a paso: Cómo DAI valida los paquetes ARP

Paso 1: Clasificar el puerto

Cuando llega un mensaje ARP, el conmutador verifica:

- Si proviene de un puerto confiable → el paquete se reenvía inmediatamente.

- Si proviene de un puerto no confiable → el conmutador intercepta e inspecciona el paquete ARP.

Paso 2: Verifique la tabla de vinculación de DHCP Snooping

DAI no confía ciegamente en los mensajes ARP; se basa en una tabla de referencia para determinar qué es válido. Esta tabla se denomina Tabla de Enlace de Inspección DHCP.

Esta tabla se crea mediante la función DHCP Snooping e incluye:

- Dirección IP de la cliente

- Dirección MAC de la cliente

- Número de puerto donde está conectado el dispositivo

Actúa como una lista confiable de enlaces IP a MAC legítimos.

Paso 3: Validar el paquete ARP

El conmutador compara la información del mensaje ARP con la tabla de vinculación:

- Si la dirección IP y MAC coinciden con una entrada → se permite el paquete.

- Si no hay coincidencia → el paquete se descarta.

Paso 4: Descartar mensajes ARP falsificados

Si un atacante intenta enviar un mensaje ARP falsificado, el conmutador detecta la falta de coincidencia:

🚫 Resultado: el paquete ARP se descarta inmediatamente, lo que evita el ataque.

5. Conclusión

La inspección dinámica de ARP (DAI) es una función de seguridad de capa 2 fundamental que protege su red contra suplantación de ARP y ataques Man-in-the-Middle.

Esto lo hace mediante:

- Inspeccionar mensajes ARP en puertos no confiables

- Validación de enlaces de IP a MAC mediante la tabla de enlaces de detección de DHCP

- Bloquear paquetes ARP falsos antes de que lleguen a sus dispositivos

Si la seguridad de la red es importante para usted, ¡habilitar DAI no es negociable!

Pero la teoría es una cosa…

Veamos cómo activar y verificar la Inspección ARP Dinámica en tus switches, ¡paso a paso!